业务数据在Internet中一般都是透明传输的,这样就会存在很多潜在的危险,比如:密码、银行帐户的信息被窃取、篡改,用户的身份被冒充,遭受网络恶意攻击等。网络中部署IPSec后,可对传输的数据进行保护处理,降低信息泄露的风险。

IPSec(Internet Protocol Security)是IETF(Internet Engineering Task Force)制定的一组开放的网络安全协议,在IP层通过数据来源认证、数据加密、数据完整性和抗重放功能来保证通信双方Internet上传输数据的安全性。

数据来源认证:接收方认证发送方身份是否合法。

数据加密:发送方对数据进行加密,以密文的形式在Internet上传送,接收方对接收的加密数据进行解密后处理或直接转发。

数据完整性:接收方对接收的数据进行认证,以判定报文是否被篡改。

抗重放:接收方会拒绝旧的或重复的数据包,防止恶意用户通过重复发送捕获到的数据包所进行的攻击。

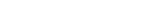

如图1所示,IPSec利用Internet构建VPN的方式,允许用户以任意方式接入VPN,并且不受地理因素的限制,无论用户在外地或海外,只需要从当地接入Internet即可。IPSec VPN不仅适用于移动办公用户、商业伙伴接入,而且适用于企业分支机构之间互连互通。

通常情况下,分支与总部采用ACL方式建立IPSec隧道。当分支较为庞大时,有大量需要IPSec保护的数据流,建议分支与总部采用虚拟隧道接口方式建立IPSec隧道,对Tunnel接口下的流量进行保护,不需使用ACL定义待保护的流量特征。

组网需求

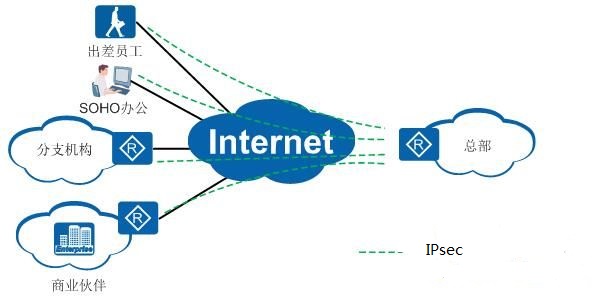

如图2所示,AR路由器RouterA为企业分支网关,Cisco路由器RouterB为企业总部网关,分支与总部通过公网建立通信。

企业希望对分支与总部之间相互访问的流量进行安全保护。分支与总部通过公网建立通信,可以在分支网关与总部网关之间建立一个IPSec隧道来实施安全保护。由于分支较为庞大,有大量需要IPSec保护的数据流,可基于虚拟隧道接口方式建立IPSec隧道,对Tunnel接口下的流量进行保护,不需使用ACL定义待保护的流量特征。

图2配置企业分支网关AR路由器通过虚拟隧道接口与总部网关Cisco路由器建立IPSec隧道组网图

配置步骤如下:

配置RouterA(AR路由器)

配置思路配置接口的IP地址和到对端的静态路由,保证两端路由可达。

配置IPSec安全提议,定义IPSec的保护方法。

配置IKE对等体,定义对等体间IKE协商时的属性。

配置安全框架,并引用安全提议和IKE对等体,确定对何种数据流采取何种保护方法。

在Tunnel接口上应用安全框架,使接口具有IPSec的保护功能。

操作步骤配置接口的IP地址和到对端的静态路由,保证两端公网路由可达

具体步骤请看下面的命令:

<Huawei> system-view

[Huawei] sysname RouterA

[RouterA] interface gigabitethernet 1/0/0

[RouterA-GigabitEthernet1/0/0] ip address 1.1.2.10 255.255.255.0

[RouterA-GigabitEthernet1/0/0] quit

[RouterA] interface gigabitethernet 2/0/0

[RouterA-GigabitEthernet2/0/0] ip address 10.1.1.1 255.255.255.0

[RouterA-GigabitEthernet2/0/0] quit

[RouterA] ip route-static 0.0.0.0 0.0.0.0 1.1.2.1

配置Tunnel接口,Tunnel类型为IPSec

[RouterA] interface Tunnel0/0/0

[RouterA-Tunnel0/0/0] ip address 10.2.1.2 255.255.255.0

[RouterA-Tunnel0/0/0] tunnel-protocol ipsec

[RouterA-Tunnel0/0/0] source gigabitethernet 1/0/0

[RouterA-Tunnel0/0/0] destination 1.1.1.10

[RouterA-Tunnel0/0/0] quit

由于分支较为庞大,可以配置到对端私网地址的动态路由

[RouterA] ospf 2

[RouterA-ospf-2] area 0.0.0.0

[RouterA-ospf-2-area-0.0.0.0] network 10.1.1.0 0.0.0.255

[RouterA-ospf-2-a